専修大学ネットワーク情報学部学籍番号NE21-0218のWebページです

専修大学ネットワーク情報学部学籍番号NE21-0218のWebページです

ここから実際にRAT(Remote Administration Tool)を使った実験をしてみます。

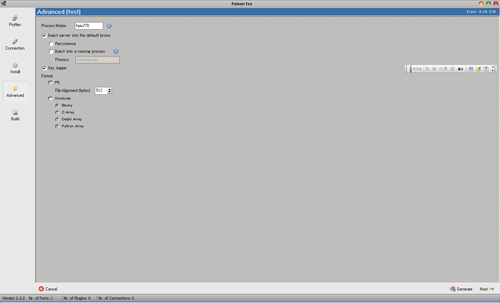

使用するツールはPoison IvyというRATの中でも1番使われているといってもいいツールを使います。

ダウンロード先などは記しません。

起動画面はこんな感じです。

クライアント側ではポートの開放が必要です。

リバースコネクションを利用しているのでファイヤーウォールをバイパスすることが出来ます。

ビルドするトロイの木馬に関する設定を行います。

感染したPCがクライアントに接続する際のIPアドレスは固定ではないため通常Dynamic DNSサービスを利用します。

今回は実験のためLocal Hostアドレスを指定しました。

画像解像度を小さくして詳細は見えないようにしています。

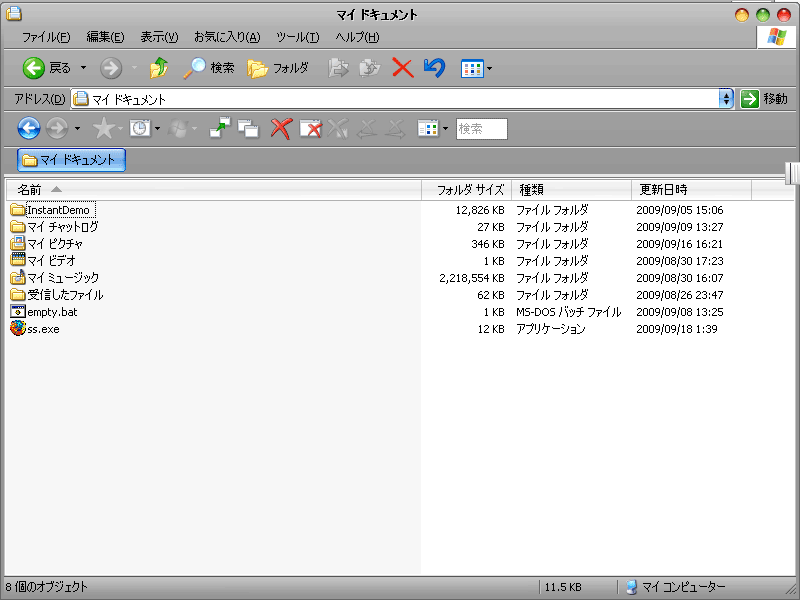

出来上がったトロイの木馬がこれです。

.icoファイルがあればアイコン偽装は簡単なのでエクスプローラーの縮小版表示をしている人はだまされてしまうでしょう。

これをターゲットPC側で実行するとバックドアが設置されます。

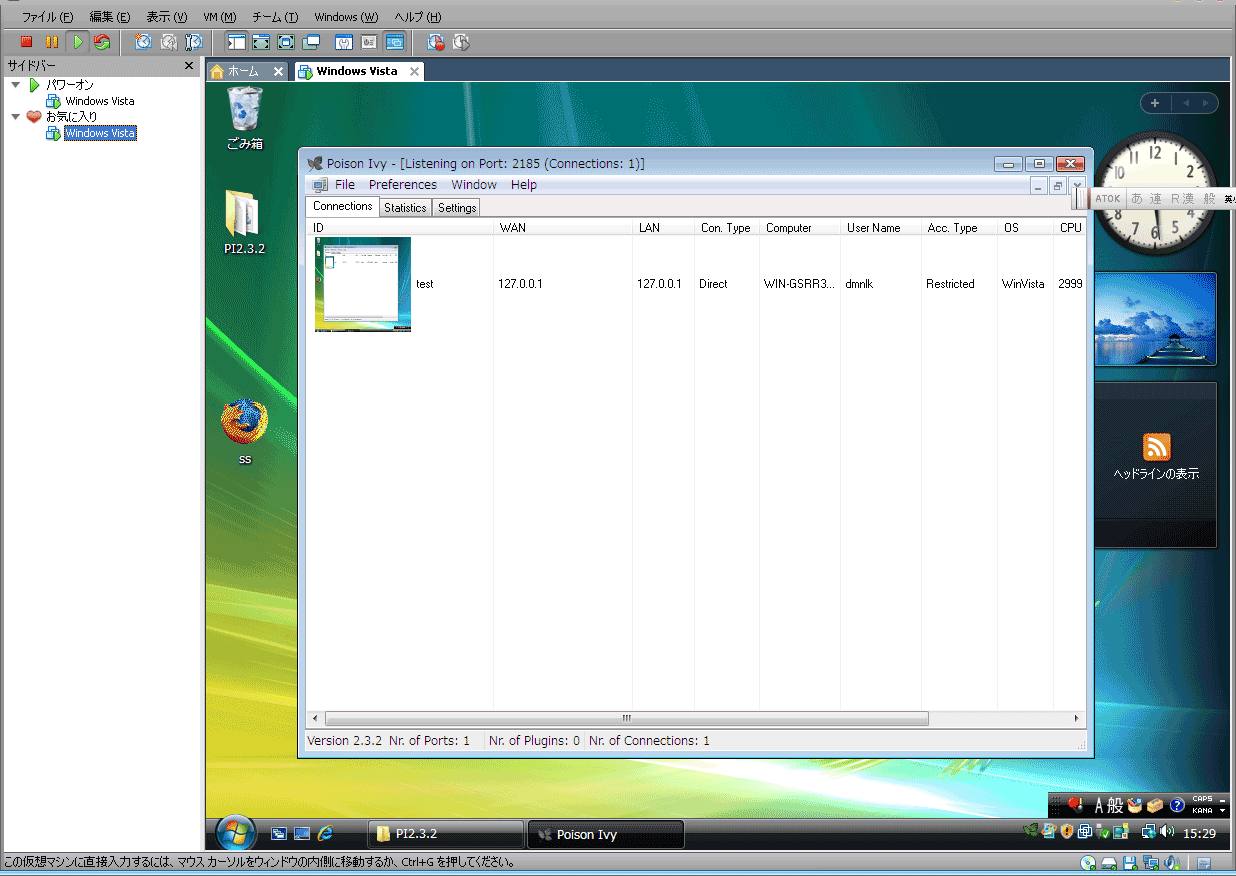

実行環境はVMware上にインストールしたWindows Vista SP2です。

もちろんWindows XPでも感染します。

なんらかの手段でトロイの木馬を実行してしまい感染するともうPCの権限を奪われてしまったのと同じです。

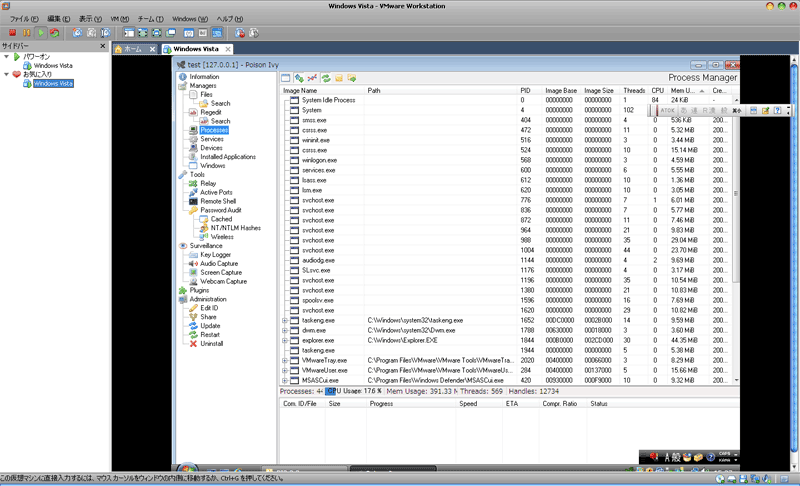

主な機能を写真で確認してみます。

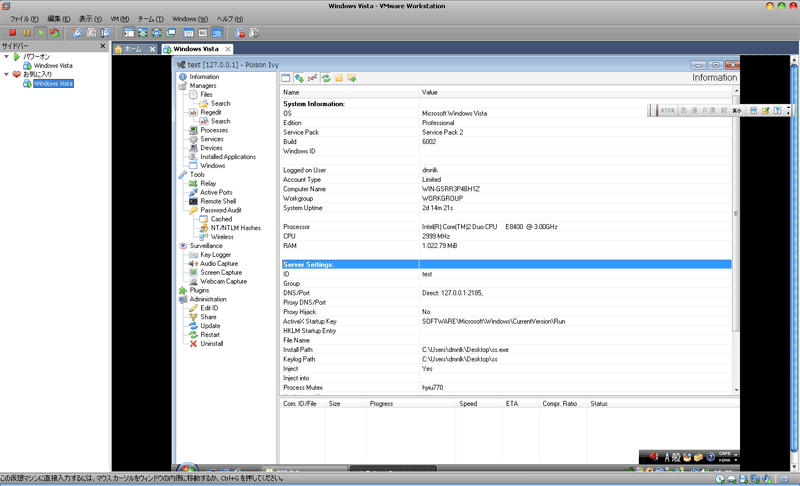

Informationウィンドウで感染PCの大まかな情報を得ることが出来ます。

あまり実用的ではありませんがRATには必ず付いている機能です。

現在動いているプロセスを一覧で表示します。

トロイの木馬はプロセス上に単独で動いているわけではなく標準に設定されているブラウザ、もしくはExplore.exeなどの

必ず動いているプロセスをフックして取り憑くように動いているのでタスクマネージャーからは見えなくなって感染して

いるのを気づきにくくしています。

ちなみにこのプロセスマネージャーで動いているプロセスを強制的に終了することも出来るので、たとえば感染者がアンチ

ウイルスソフトなどを走らせているのを終了させることも可能です。

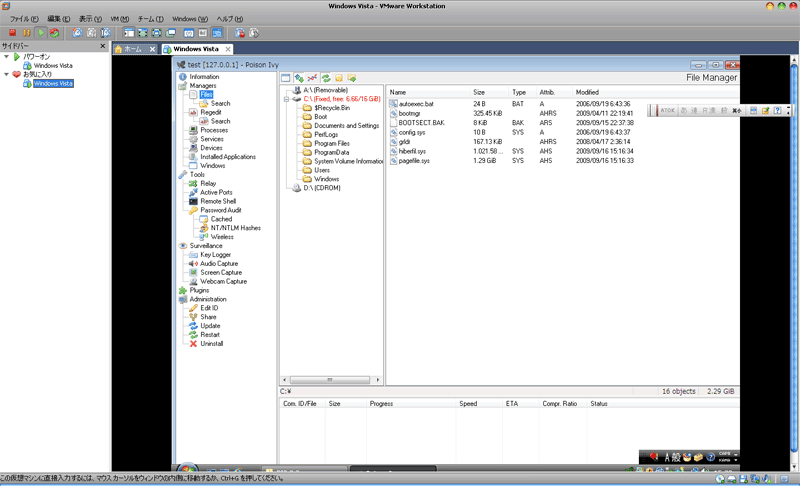

PC上にあるファイルをエクスプローラーのように表示します。

表示されたファイルはクライアント側で削除したり、ダウンロードも可能でプライベートな資料なども盗まれてしまいます。

さらにファイルをアップロードしてパスワードを盗むのに特化した別のトロイの木馬を実行させる事も可能です。

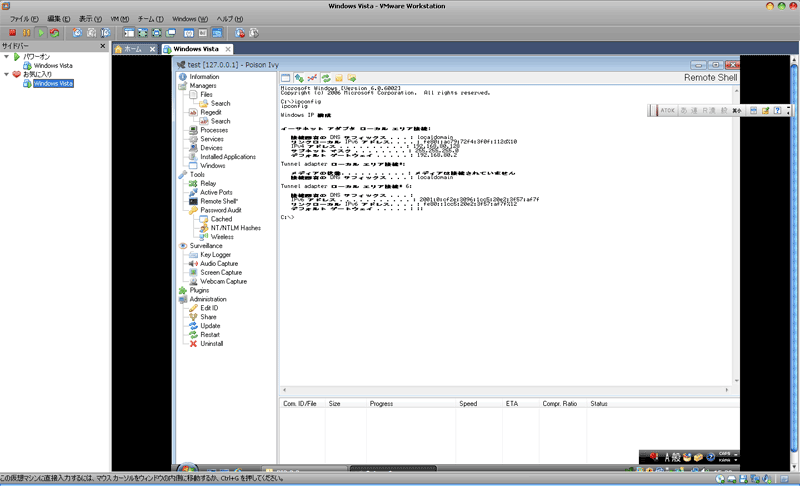

リモートシェル(コマンドプロンプト)を起動させればコマンドを使ってWindowsを操作することも可能です。

ハードディスクをフォーマットするコマンドを実行させることも難しいことではありません。

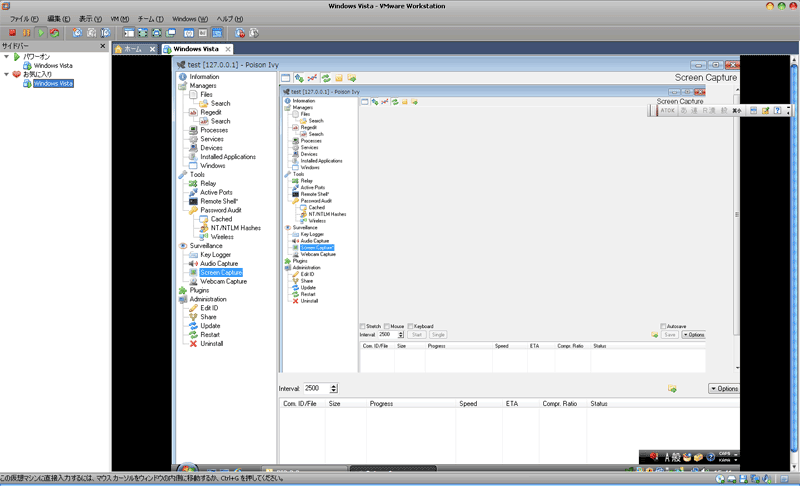

スクリーンキャプチャ機能を使えば現在感染PCが何をしているか、どんなサイトを見ているかなんてことも筒抜けです。

WebCamキャプチャもありますが実験環境が整いませんでした。

これらの機能は一部分ですし、RATによって付加機能が多くつけられている場合も多いのです。

これによりバックドアがどれだけ恐ろしく陰湿なものであるかがわかったかと思います。